¶ Администрирование средств PKI, работа с ruToken(не закончена)

¶ Цель работы

Целью практической работы является изучение работы с ruToken способов шифрования информации с помощью средств, предоставляемых операционными системами Windows, и применение данных средств на практике на примере шифрованной файловой системы Windows.

¶ Краткие теоретические сведения

Скачать OpenSSL и добавить в корень C:\, скопировать файл openssl.cnf из C:\OpenSSL\bin в C:\OpenSSL\.

Системы управления ключевыми носителями и цифровыми сертификатами Рассматриваемые системы обеспечивают централизованное управление ключевыми носителями и хранящимися на них сертификатами на протяжении всего их жизненного цикла.

Основными функциями таких систем являются: централизованное управление жизненным циклом ключевых носителей; автоматизация процессов управления сертификатами пользователей; выпуск сертификатов с использованием внешних удостоверяющих центров; резервное копирование ключевой информации; журналирование и аудит действий администраторов и пользователей в рамках системы; функционал самообслуживания для сотрудников.

Как правило, система реализуется с помощью следующих компонентов: серверная часть — осуществляет централизованное управление смарт-картами, токенами, различными политиками и т. д.; база данных системы — обеспечивает централизованное хранение информации об учетных записях пользователей, ключевых носителях, политиках, настройках и т. д.; консоль управления сервером — консоль администратора, позволяющая администраторам регистрировать пользователей, выполнять операции с ключевыми носителями пользователей, настраивать различные политики и т. д.;

клиентская часть — устанавливается на стороне пользователя и позволяет выполнять функцию синхронизации содержимого ключевого носителя с данными на сервере, а также позволяет пользователю выполнять ряд операций с ключевыми носителями; коннекторы к целевым системам и удостоверяющим центрам.

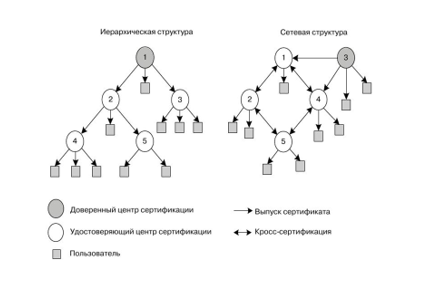

Работает эта система вот так:

Выпустим собственный ЦС. Центр сертификации - это центр который выдает удостоверения всем участникам сетевого домена, входящего в зону действия данного ЦС.

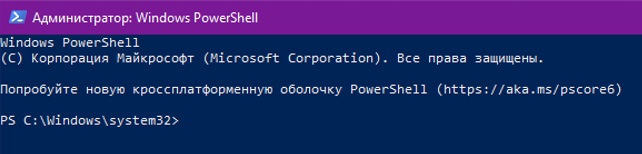

Откроем приложение PowerShell от имени администратора.

Заходим по данному пути C:\OpenSSL\bin с помощью команды cd.

Вводим команду .\openssl.exe , чтобы запустить openssl.

После наша строчка выглядит вот так.

1) Введем команду, чтобы выпустить собственный ЦС сертификат и получим private-ключ для нашего ЦСсертификата.

Openssl> genrsa -out «ИМЯКЛЮЧАЦС».key 20482048 - длина ключа в битах, можно выбрать 4096;

«ИМЯКЛЮЧАЦС».key - имя файла ключа.

2) Создадим ЦС сертификат, выполнив команду:

Openssl> req -x509 -new -key «ИМЯКЛЮЧАЦС».key -days 10000 -out «ИМЯСЕРТЦС».crt- C - country, двухбуквенный код страны, например, RU или US.

- ST - state, обычно это регион, область, район и т.д.

- L - locality, обычно это город.

- O- organization, название организации.

- OU - organization unit, отдел в организации.

- CN - common name, обычно это адрес веб-сайта.

Ключ:

- days 30 — это количество дней от текущего дня, в течение этого срока сертификат будет

считаться действующим.

- «ИМЯКЛЮЧАЦС».key — имя файла с закрытым ключом, созданным на предыдущем шаге.

- «ИМЯСЕРТЦС».crt — имя файла, в который будет записан созданный сертификат ЦС.

3) Выполним выпуск дочернего сертификата, для этого создадим ключ:

Openssl> genrsa –out «ИМЯКЛЮЧАДОЧЕРНЕГОСЕРТ».key 2048ИМЯКЛЮЧАДОЧЕРНЕГОСЕРТ».key - имя файла ключа дочернего сертификата.

4) Создадим дочерний сертификат, выполнив команду:

Openssl> req -new -key «ИМЯКЛЮЧАДОЧЕРНЕГОСЕРТ».key –out «ИМЯДОЧЕРНЕГОСЕРТ».csr- C - country, двухбуквенный код страны, например, RU или US.

- ST - state, обычно это регион, область, район и т.д.

- L - locality, обычно это город.

- O- organization, название организации.

- OU - organization unit, отдел в организации.

- CN - common name, обычно это адрес веб-сайта.

- A challenge – вызов пароля.

-An - не обязательное название компании.

5) Подпишем наш сертификат, выполнив команду:

Openssl> x509 -req -in «ИМЯДОЧЕРНЕГОСЕРТ».csr -CA «ИМЯСЕРТЦС».crt -CAkey

«ИМЯКЛЮЧАЦС».key –CAcreateserial -out «ИМЯДОЧЕРНЕГОСЕРТ».crt -days 5000

Работа с сертификатами.

1) Просмотр содержимого key можно выполнив команду:

Openssl req -noout -text -in C:\OpenSSL\bin\«ИМЯДОЧЕРНЕГОСЕРТ».key2) Проверка секретного ключа и подписанного сертификата сравнением вывода,который должен быть одинаковый, задействовав прошлую команду:

Openssl> rsa -noout -modulus -in C:\OpenSSL\bin\«ИМЯКЛЮЧАДОЧЕРНЕГОСЕРТ».key

Openssl> x509 -noout -modulus -in C:\OpenSSL\bin\«ИМЯДОЧЕРНЕГОСЕРТ».crt3) Просмотреть отпечатки сертификата, можно с помощью команды:

Openssl> x509 -fingerprint -noout -in C:\OpenSSL\bin\«ИМЯДОЧЕРНЕГОСЕРТ».crt4) Отобразить информацию о сертификате в формате PEM, можно с помощью команды:

Openssl> x509 -text -in C:\OpenSSL\bin\«ИМЯДОЧЕРНЕГОСЕРТ».crt5) Просмотреть отпечатки сертификата, можно с помощью команды:

Openssl> x509 -fingerprint -noout -in C:\OpenSSL\bin\«ИМЯДОЧЕРНЕГОСЕРТ».crt6) Для защиты пользователя ПК, так же можно установить сертификат.

7) Мы можем добавить сертификат в браузер, для защиты HTTPS трафика:

Рутокен S

Что такое Рутокен S.

Электронный идентификатор (токен) Рутокен S — это компактное USB-устройство, предназначенное для защищенного хранения ключей шифрования и ключей электронной подписи, а также цифровых сертификатов и иной информации. Рутокен S чаще всего применяется в качестве носителя закрытого ключа электронной подписи для доступа к различным ресурсам, для электронного документооборота и для дистанционного банковского обслуживания.

Рутокен S выступает удачной альтернативой традиционным «хранилищам» ключевой информации, таким как Flash-диски или реестр компьютера. В отличие от них пароли и сертификаты пользователя хранятся на Рутокен S в защищенной внутренней памяти устройства. Доступ к этим данным возможен только по предъявлению PIN-кода.

Вот так выглядит Рутокен S.

Настройка Рутокен S.

1) Для того чтобы наш Рутокен смог нормально работать и настраиваться, надо установить драйвера Рутокен с официального сайта.

2) После установки заходим в приложение.

3) Для того чтобы установить сертификат на наш Рутокен надо установить программу КРИПТО-ПРО CSP с помощью неё мы сможем сохранить сертификат на наш диск.

4) Форматируем наш Рутокен S в программе драйвера Рутокен.

Создаем стандартный PIN-код 12345678 для администратора.

5) Через КриптоПро Мастер экспорта сертификатов сохраняем наш сертификат на диск.

6) После того как мы отформатировали Рутокен переносим наш сертификат на него.

Работа с Рутокен S.

С помощью программы КриптоПро АРМ и устройства Рутокен S мы можем зашифровать файл.

1) Устанавливаем программу КриптоПро АРМ.

2) Вставляем наш Рутокен S в компьютер и открываем программу, которую мы установили в прошлом шаге.

3) Шифруем наш файл с помощью Рутокена S.

4) На выходе получится зашифрованный файл с помощью Рутокена S, в котором есть сертификат ранее созданный.

¶ Контрольные вопросы:

- В каких выпусках операционных систем Windows присутствует шифрованная файловая система?

- Опишите алгоритм работы шифрованной файловой системы Windows.

- Для каких файловых систем применима шифрованная файловая система?

- Для чего нужно архивировать закрытый ключ и сертификат пользователя?

- Какие действия необходимо выполнить, чтобы включить шифрование файла/папки?