¶ Цель работы: Изучить возможности парольной защиты в системе информационной безопасности. Критерии оценки надежности паролей.

Краткие теоретические и учебно-методические материалы по теме практической работы

Важнейшей составляющей системы информационной безопасности является подсистема доступа и регистрации. Функции, выполняемые этой подсистемой, должны обеспечить не только разграничение пользователей в соответствии с их полномочиями, но и установить сущность каждого лица, то есть исключить "обезличку". Разграничение осуществляется за счет применения механизмов аутентификации, а определение личности - за счет применения механизмов идентификации.

Аутентификация и идентификация пользователей выполняется после ввода ими индивидуального пароля и логина. Как правило, логин для входа в систему является "несекретным", а вот соответствующий ему пароль держится в глубокой тайне. В более или менее крупной организации выдачей логинов и паролей занимается системный администратор (администратор безопасности системы), в некоторых случаях пароли задают себе сами пользователи. Очевидно, что нарушитель должен быть неспособен подобрать пароль. Возникает вопрос: как правильно задать пароль для удовлетворению этому требованию? Из практики можно выделить три подхода к формированию паролей.

Первый подход, которым чаще всего грешат задающие себе пароль пользователи, заключается в том, что пароль должен быть легко запоминаемым. Например, в качестве него используют дату своего рождения (120870) или часть имени/фамилии и т.д. Такой выбор пароля не выдерживает никакой критики. Имея какую-то информацию о пользователе, пароль нетрудно подобрать вручную, не говоря уже об автоматизированных средствах.

Второй подход состоит в том, чтобы автоматически формировать благозвучный (то есть легко произносимый, а, следовательно, и запоминаемый пароль). Задача сама по себе не простая, но успешно решенная для паролей на английском языке. Русскоязычная версия, по-видимому, отсутствует. Будучи более надежным, чем предыдущий подход, метод "благозвучного" пароля все же легко вскрывается. Причина заключается в сравнительно небольшом объеме используемого алфавита. В самом деле, пусть имеется восьмизначный пароль при объеме алфавита в 26 букв. Тогда множество различных паролей состоит из 26^8 , или 2*10^11 элементов. Если программа взлома способна проверить миллион паролей в секунду (а реально бывают и более быстродействующие средства), то пароль взламывается за 2*10^5 секунд или чуть больше, чем за двое суток. Кроме того, возможная "благозвучность" пароля может быть учтена в программе вскрытия.

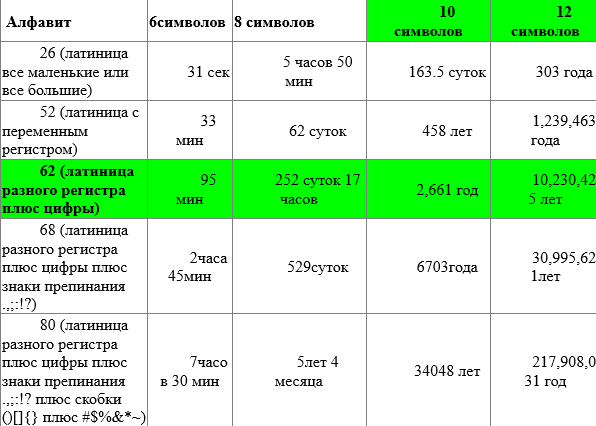

Третий, и единственно правильный подход заключается в формировании случайного пароля достаточной длины из алфавита достаточного объема. Требования к длине и алфавиту пароля обозначены, например, в Руководящем Документе Гостехкомиссии, где указано, что в зависимости от важности обрабатываемой информации пароль должен быть 6-8 значным при буквенно-цифровом алфавите. Кроме того, надежнее использовать верхний и нижний регистры букв. Итого, для английского алфавита + цифры получаем объем алфавита в 26+26+10=62 символа. Множество восьмизначных паролей будет состоять из 2*10^14 элементов, а среднее время до подбора при производительности взломщика миллион операций в секунду составит семь лет, что более чем достаточно для большинства приложений (почаще меняйте пароли).

Чтобы нарушитель не мог выполнять такую скоростную проверку паролей, обычно предпринимают организационно-технические меры. Например, вводят время задержки реакции системы после неправильного ввода пароля, ограничивают максимально возможное количество попыток, выдают сигнал о несанкционированном доступе администратору безопасности и т.д. Тем не менее, если нарушитель имеет доступ к таблице паролей (пусть и преобразованных), опасность скоростного перебора остается.

Использование простого пароля

Процедура опознавания с использованием простого пароля может быть представлена в виде следующей последовательности действий:

- пользователь посылает запрос на доступ к компьютерной системе и вводит свой идентификатор;

- система запрашивает пароль;

- пользователь вводит пароль;

- система сравнивает полученный пароль с паролем пользователя, хранящимся в базе эталонных данных системы защиты, и разрешает доступ, если пароли совпадают; в противном случае пользователь к ресурсам компьютерной системы не допускается.

Поскольку пользователь может допустить ошибку при вводе пароля, то системой должно быть предусмотрено допустимое количество повторений для ввода пароля.

В базе эталонных данных пароли, как и другую информацию, никогда не следует хранить в явной форме, а только зашифрованными.

При работе с паролями должна предусматриваться и такая мера, как недопустимость их распечатки или вывода на экраны мониторов. Поэтому система защиты должна обеспечивать ввод пользователями запрошенных у них паролей без отображения этих паролей на мониторах.

Можно выделить следующие основные способы повышения стойкости системы защиты на этапе аутентификации:

- повышение степени нетривиальности пароля;

- увеличение длины последовательности символов пароля;

- увеличение времени задержки между разрешенными попытка-

ми повторного ввода неправильно введенного пароля;

повышение ограничений на минимальное и максимальное время действительности пароля.

Чем нетривиальнее пароль, тем сложнее его запомнить. Плохо запоминаемый пароль может быть записан на листе бумаги, что повышает риск его раскрытая. Выходом здесь является использование определенного числа незаписываемых на бумаге пробелов или других символов в начале, внутри, а также в конце последовательности основных символов пароля. Кроме того, отдельные символы пароля могут набираться на другом регистре (например, вместо строчных быть прописными или наоборот), что также не должно отражаться на листе бумаги. В этом случае незаконно полученный лист бумаги с основными символами пароля не будет достаточным условием раскрытия пароля целиком.

Вероятность подбора пароля уменьшается также при увеличении его длины и времени задержки между разрешенными попытками повторного ввода неправильно введенного пароля. Ожидаемое время раскрытия пароля Tр (в секундах) можно вычислить на основе следующей приближенной формулы:

Тр= (A^S x tп)/2

Tp(в годах)=Tp/60/60/24/365

Здесь:

— А — число символов в алфавите, используемом для набора

Цсимволов пароля;

— S — длина пароля в символах, включая пробелы и другие слу-

жебные символы;

- tп время ввода пароля в секундах с учетом времени задерж-

ки между разрешенными попытками повторного ввода неправильно

введенного пароля.

Например, если А = 26 символов (учтены только буквы английского алфавита), tп = 2 секунды, а S= 6 символов, то ожидаемое вреvя раскрытия Tр приблизительно равно одному году. Если в данном примере после каждой неудачной попытки ввода пароля предусмотреть временную задержку в 10 секунд, то ожидаемое время раскрытия увеличится в 5 раз.

Из приведенной выше формулы становится понятно, что повышения стойкости системы защиты на этапе аутентификации можно достигнуть и увеличением числа символов алфавита, используемого для набора символов пароля. Такое увеличение можно обеспечить путем использования нескольких регистров (режимов ввода) клавиатуры для набора символов пароля, например путем использования строчных и прописных латинских символов, а также строчных и прописных символов кириллицы.

Правила составления простого пароля:

Существует много способов создать легко запоминающийся пароль, вот некоторые из них:

- Использовать генератор паролей, который создает бессмысленные, но произносимые пароли. Вот примеры паролей оттуда: ovyetigi (ov-yet-ig-i), upsogaga (ups-og-ag-a). Добавьте к ним одну-две цифры и у Вас уже получился удовлетворительный пароль, который можно запомнить без сверхусилий.

- Cпособ, которым во Вторую мировую войну шифровали самые секретные донесения разведчики: слова для шифрования паролей берете наугад или по какому-то алгоритму из своей любимой книги. Хотя если кто-нибудь из злоумышленников узнает про ваши вкусы, то вероятность взлома пароля повышается. Более надёжным является вариант использования слоганов, не образующие смысловое предложение: Пример: табакерка клянчит забияку, парольная фраза будет образована совокупностью 3 первых букв слов и набранных на латинском регистре — табклязаб - nf,rkzpf, Еще один из способов создания паролей (для пользователей) - ассоциация их с некоторыми историческими событиями. Например - Великая октябрьская социалистическая революция 197 года в виде пароля выглядит как VOSR1917G (для любителей - v0sr1917g, или 19vosr17) Подобрать сложно, а запомнить какому-нибудь коммунистически настроенному сотруднику - проще простого или «Мне исполнилось пятнадцать в 2000 году»: «Vb15D2000U»

- Возьмите какую-нибудь известную фразу (или составьте её сами). К примеру это может быть «И вновь продолжается бой, и сердцу тревожно в груди!» или «мы с Михаилом поженились летом 1996 года» или «Люся, родная, дались тебе эти макароны...» или «в этом году моя дочь будет поступать в университет». Такие фразы обычно запоминаются мгновенно, особенно если Вы выстроите минимальную ассоциативную цепочку. К примеру из первой фразы получается пароль для рабочего места, а из второй фразы получается пароль для домашнего компьютера. Теперь возьмите первые буквы фразы (включая цифры и пунктуацию) и составьте пароль. Т.е. из первой фразы получается «Ивпб,иствг!», из второй — «мсМпл96г» и т.д. Только печатайте, конечно же, в английском регистре. Окончательные варианты будут такими: Bdg,bcndu! vcVgk96u K?h?ln'v/// d'uvl,gde/ Совершенная бессмыслица, которая легко запоминается и очень тяжело взламывается. А запомнить его очень легко, потому как в русской раскладке это выглядит так: “1Влесу2Родилась3Елочка4” Пароль «rbLZwfbJPi1968» еще сложнее. Он состоит из больших и малых букв, а также из цифр. Зашифрована фраза "rock band Led Zappelin was founded by Jimmy Page in 1968" - так как часть слов - имена собственные, мы их набираем с большой буквы. Какое у вас любимое стихотворение? Предположим, басня «Ворона и лисица». Начинается она словами: «Уж сколько раз твердили миру…» Возьмите из каждого слова по две первые буквы и наберите их при английской раскладке клавиатуры. Вы получите пароль e;crhfndvb. Вот и еще одна головоломка для взломщика!

- Также можно взять за правило ежемесячно менять пароли, используя следующий прием: подумайте пару минут и вспомните самое значительное событие прошедшего месяца. Например: «16 числа муж наконец-то купил мне шубу» или «моя собака подралась с соседской овчаркой Рексом». Составляйте фразу так, чтобы в итоге получилось не менее восьми символов. И в этом месяце используйте соответствующий пароль. Правда, такой прием годится скорее для тех, кому необходимо запоминать не более одного-двух паролей.

- 1. Пусть вы хотите не забыть пароль, и чтобы паролем была ваша любимая фамилия: ПЕТРОВ. Набираем в поле для пароля: ПЕТРОВ 2. Теперь надо зашифровать любимую фамилию. Можно, конечно, зашифровать другим незабываемым словом - вашим именем ПЕТЯ. Тогда входите в поле для пароля и вставляете ваше имя через букву. Получился более сложный для взлома пароль: ПЕЯТЕПОРВ, но помнить его вы будете всегда и всюду, и без бумажки, что очень расстроит хакеров из вашего ближайшего окружения. 3. Так можно передавать конфидениальну информацию по телефону своему другу или родственникам: «Дочка, как взломать мой компьютер? В качестве пароля мою фаимилию, и вставь через каждую букву название того города, где мы в позапрошлом году отдыхали», :-) 4. Разумеется, вы не должны использовать ни свое имя, ни имена своих близких, а также какие-то популярные слова - все это практически мгновенно проверяется эвристическими алгоритмами взламывания.

- Использовать пароли в виде формул, типа 2(a+b)=2a+2b и более сложные.

Рекомендуется свежесозданные пароли проверять на надежность, например, с использованием программы Password Checker.

Задание 1

1.Прослушать интерактивный обучающий курс/вводную лекцию преподавателя по теме «Использование простого пароля»в лекционном классе.

2.Изучить возможности парольной защиты с использованием метода простого пароля.

3. Изучить правила составления простого пароля.

4. Изучить ожидаемое время раскрытия пароля .

Задание 2

1. Ознакомиться Практической работой 11«Использование простого пароля», повторить обучающий курс.

3. С использованием предложенных методов составить собственные пароли каждым предложенным методом, записать их в отчет.

4. Сравнить полученные пароли между собой.

5.Используя формулу ожидаемого времени раскрытия пароля расчитать Тр для каждого разработанного пароля, время перебора tп = 0,000001 с ( 1миллион действий в сек.), полученные данные занести в отчет в виде таблицы.

6.Проверить пароли на надежность в Password Checker, результаты занести в отчет.

Контрольные вопросы к практической работе №11

- Для чего используется парольная защита.

- Как организована процедура опознавания простого пароля к компьютерных системах.

- Методы повышения стойкости пароля.

- Методы составления стойких паролей.

- Формула ожидаемого времени раскрытия паролей, критерии оценки стойкости.